Como sucederá con otros artículos con temas similares al de este, el objetivo de la presente entrada del blog es mostrar al usuario uno de tantos peligros que existen en la red, no enseñarle y/o animarle a utilizar métodos malintencionados.

Desde hace varios años hasta la actualidad, la gente depende cada vez más de la red inalámbrica para navegar y gestionar internet, lo que, basándose en la terminología original inglesa, se conoce popularmente como red wifi. Es evidente que cada vez más dispositivos poseen este tipo de conexión, empezando por los ordenadores, y siguiendo por los teléfonos móviles, las tabletas, las videoconsolas, los televisores inteligentes, los automóviles o los reproductores de música, entre otros.

Normalmente, el usuario de este tipo de tecnología, como ya sucedía en el pasado con la tecnología predecesora, la de cableado, paga el servicio a una compañía que le permite conectarse a internet. Sin embargo, hay gente que, por otras razones, obtiene la conexión inalámbrica sin necesidad de contratar un servicio, puesto que se conecta de manera furtiva a otro que sí paga por la conexión.

Aquí se verá uno de los métodos que emplea gente como esa para apoderarse de parte de la conexión inalámbrica de otros.

WiFiSlax es una distribución GNU/Linux en formato ".iso" (imagen de disco) basada en Slackware con funcionalidades de LiveCD y LiveUSB pensada y diseñada para la auditoría de seguridad y relacionada con la seguridad informática en general.

Esta herramienta, como cualquier otra, puede ser usada para perjudicar en lugar de para su buen propósito inicial.

Entre la multitud de opciones que hay para escanear y descubrir contraseñas seguras de red inalámbrica (WPA/WPA2) se encuentra GOYscript WPA, que puede obtener el saludo {"handshake", en inglés; [archivo con información del router wifi, incluyendo su clave de acceso (encriptada); suele tener la extensión ".cap"]} de un router wifi para poder conectarse a él y desencriptarla gracias a sus diccionarios (archivos de texto con palabras y números que se comparan con los de la clave hasta que existan coincidencias que permitan descodificarla; su extensión es ".dic").

Tras arrancar el equipo desde un disco o lápiz de memoria con el WiFiSlax preparado para autoarrancar (y no desde el disco duro), se busca el GOYscript en el menú de inicio (ruta "Wifislax > Wpa > GOYscript WPA").

El programa se abrirá en un terminal, detectando automáticamente las tarjetas de red inalámbricas que tenga el equipo (ATENCIÓN: si se abre el WiFiSlax dentro de una máquina virtual sólo detectará las tarjetas de red inalámbrica externas conectadas por USB; las internas las verá como tarjetas de red cableada) y seleccionará la que haya para ponerla en modo monitor. Si hay varias tarjetas de red inalámbricas, preguntará cuál se desea utilizar, en caso contrario no pregunta nada. Automáticamente, abrirá otra ventana de terminal con el programa Airodump-ng, que escaneará las redes con WPA y WPA2.

El escaneado será ininterrumpido hasta que el propio usuario lo detenga pulsando las teclas "Ctrl + c". Una vez detenido, mostrará la lista de redes wifi disponibles.

Lo que se necesita interpretar en la tabla de la imagen anterior es lo siguiente:

Normalmente, el usuario de este tipo de tecnología, como ya sucedía en el pasado con la tecnología predecesora, la de cableado, paga el servicio a una compañía que le permite conectarse a internet. Sin embargo, hay gente que, por otras razones, obtiene la conexión inalámbrica sin necesidad de contratar un servicio, puesto que se conecta de manera furtiva a otro que sí paga por la conexión.

Aquí se verá uno de los métodos que emplea gente como esa para apoderarse de parte de la conexión inalámbrica de otros.

WiFiSlax es una distribución GNU/Linux en formato ".iso" (imagen de disco) basada en Slackware con funcionalidades de LiveCD y LiveUSB pensada y diseñada para la auditoría de seguridad y relacionada con la seguridad informática en general.

Esta herramienta, como cualquier otra, puede ser usada para perjudicar en lugar de para su buen propósito inicial.

Entre la multitud de opciones que hay para escanear y descubrir contraseñas seguras de red inalámbrica (WPA/WPA2) se encuentra GOYscript WPA, que puede obtener el saludo {"handshake", en inglés; [archivo con información del router wifi, incluyendo su clave de acceso (encriptada); suele tener la extensión ".cap"]} de un router wifi para poder conectarse a él y desencriptarla gracias a sus diccionarios (archivos de texto con palabras y números que se comparan con los de la clave hasta que existan coincidencias que permitan descodificarla; su extensión es ".dic").

Tras arrancar el equipo desde un disco o lápiz de memoria con el WiFiSlax preparado para autoarrancar (y no desde el disco duro), se busca el GOYscript en el menú de inicio (ruta "Wifislax > Wpa > GOYscript WPA").

El programa se abrirá en un terminal, detectando automáticamente las tarjetas de red inalámbricas que tenga el equipo (ATENCIÓN: si se abre el WiFiSlax dentro de una máquina virtual sólo detectará las tarjetas de red inalámbrica externas conectadas por USB; las internas las verá como tarjetas de red cableada) y seleccionará la que haya para ponerla en modo monitor. Si hay varias tarjetas de red inalámbricas, preguntará cuál se desea utilizar, en caso contrario no pregunta nada. Automáticamente, abrirá otra ventana de terminal con el programa Airodump-ng, que escaneará las redes con WPA y WPA2.

El escaneado será ininterrumpido hasta que el propio usuario lo detenga pulsando las teclas "Ctrl + c". Una vez detenido, mostrará la lista de redes wifi disponibles.

Lo que se necesita interpretar en la tabla de la imagen anterior es lo siguiente:

- Colores: Morado (redes cuya contraseña ya ha sido obtenida), naranja (redes cuyo saludo ha sido obtenido, pero la contraseña no), rojo (redes ocultas).

- Almohadilla (#) junto al número: La red tiene clientes conectados (muy útil para obtener el saludo).

- Porcentaje de señal: Es contrario a los decibelios de la señal, por ejemplo 70% (buena señal) equivale a -30 DB. Pero hay que tener en cuenta que los obstáculos y la distancia a la que esté el punto de acceso que se ataca afectan a la señal, independientemente de su porcentaje.

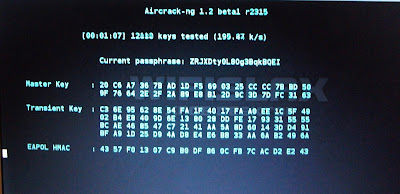

En cuanto obtiene el saludo, GOYscript WPA comenzará a intentar desencriptar la contraseña del punto de acceso utilizando sus diccionarios específicos y genéricos y abriendo otra pantalla de terminal con el Aircrack-ng. En esta nueva pantalla, probará con los distintos diccionarios hasta descifrar la contraseña o demostrar que no es capaz de hacerlo; este proceso puede durar desde unos segundos, hasta días o más, dependiendo de varios factores entre los que se encuentra la robustez de la contraseña a desencriptar. Cuando logra descodificar la contraseña, pregunta al usuario si desea conectarse al punto de acceso atacado; además, la contraseña obtenida se guarda en un archivo de texto con el nombre del punto de acceso y su dirección MAC.

En el caso de que Goyscript WPA no pueda descodificar la contraseña del punto de acceso una vez obtenido el handshake, WiFiSlax posee otras herramientas de descodificación. Una de estas herramientas es el programa BrutusHack.

Antes de abrir BrutusHack se debe copiar el handshake obtenido con GOYscript WPA en su carpeta. Para realizar esta acción se debe acceder a la "Carpeta personal".

A continuación, se irá al lugar donde está almacenado el handshake, la ruta es "Sistema de archivos/opt/goyscript/handshakes/". En este lugar aparecerán todos los handshakes capturados por el programa, por lo que si hay varios se buscará el que tenga el nombre y la dirección MAC del punto de acceso que fue recientemente atacado. Seleccionándolo con el botón derecho aparecerá un menú emergente desde el que se podrá copiar o cortar (a gusto del usuario).

Luego se pega el archivo de handshake en la ruta "Sistema de archivos/opt/Brutus/".

Hecho esto, se abre el programa BrutusHack desde la ruta "Inicio > Wifislax > Wpa > Brutushack".

El programa se iniciará abriendo una pantalla de terminal.

Automáticamente detectará el saludo en su carpeta (sólo puede haber un saludo cada vez, si no, el programa mostrará un mensaje de error). Aparecerá un menú con diferentes diccionarios para poder descodificar, y el usuario deberá escoger el más apropiado para el saludo previamente obtenido.

Luego leerá el archivo de saludo y pedirá al usuario el BssiD (dirección MAC) y el EssiD (nombre de la red). Una vez introducidos estos datos y pulsado "Enter", el programa pedirá al usuario que elija el tipo de ataque que descodifique la contraseña, se marca la opción y se pulsa "Enter".

Finalmente, se abrirá una nueva ventana de terminal con el Aircrack-ng intentando desencriptar la contraseña del saludo. En cuanto lo consiga, mostrará la contraseña.

Hay que advertir que GOYscript posee también versión WEP y WPS, que funcionan de modo muy parecido al de WPA.

Ahora que el usuario conoce uno de los métodos existentes para robar su red inalámbrica, se darán algunos consejos para protegerse de este tipo de ataques:

- Cambiar la contraseña WiFi predeterminada del router: Los operadores suelen utilizar un patrón conocido para crearlas, y es muy fácil descubrirla por fuerza bruta. Para una mayor seguridad, es recomendable modificar esta contraseña por una escogida por el propio usuario que cumpla los requisitos mínimos de seguridad.

- Modificar la contraseña que da acceso al usuario a la administración del router: El panel de administración de los routers viene siempre protegido con una contraseña por defecto, que generalmente, suele ser la misma para un mismo modelo de router y, además, suele ser muy sencilla: “1234”, “admin”, “abcd”, etc. Para evitar que nadie ajeno al usuario acceda a la administración del router, es necesario cambiar esta contraseña.

- No usar el protocolo de cifrado WEP bajo ningún concepto: WEP es un protocolo de cifrado para redes WiFi que no es seguro, ya que han aparecido fallos de seguridad que provocan que se pueda saltar fácilmente.

- Utilizar IP estáticas: Cuando un dispositivo intenta conectarse a una red, debe tener una dirección IP, que es una serie de números que identifican al terminal de forma unívoca dentro de la red. ¿Quién se encarga de asignar esa dirección IP al ordenador? El servidor DHCP que, por defecto, viene activado en el router y configura los ajustes de la dirección IP automáticamente, evitando que se tengan que introducir manualmente. Si se deshabilita DHCP en el router, cuando un nuevo dispositivo solicite una dirección IP, éste no se la dará.

- Deshabilitar WPS si el router dispone del mismo: El protocolo WPS (WiFi Protected Setup), que permite conectar los dispositivos utilizando un PIN en lugar de la clave WPA, es vulnerable. Se ha demostrado que un atacante podría obtener el PIN. Por este motivo, es recomendable deshabilitarlo.

- Apagar el router o punto de acceso cuando no se utilice: Es obvio que, si se apaga el router, se reducirán las probabilidades de éxito de un ataque contra la red inalámbrica y, por lo tanto, de su uso fraudulento.

Espero que esta entrada del blog haya sido interesante y útil al lector.

no se como esplicarle lo que me sucedio

ResponderEliminarPruebe, por favor.

ResponderEliminarIgual le puedo aconsejar algo para solucionar su problema.

Gracias por comentar.

No me permite pegar el Handshake en la carpeta Brutus...

ResponderEliminar¿Qué hay que hacer?

Mil gracias.

Asegúrese de que tiene los permisos de superusuario (que, por defecto, en Wifislax son los del usuario "root").

EliminarSi aún así, no le deja copiar el handshake desde el entorno gráfico, pruebe hacerlo desde un terminal mediante el comando "cp handshake handshake2 /opt/Brutus/".

También puede ser problema de la distribución de Wifislax que, dependiendo de su versión, a veces se monta mal su opción live. En ese caso, lo mejor es que copie el handshake en algún medio externo, y desmonte y monte el disco duro local para tener permisos de escritura.

Si aún así no va bien, mi única sugerencia es que copie el handshake en algún medio externo, se descargue otra versión del Wifislax y pruebe a copiarlo en la carpeta apropiada tras haberlo iniciado.

Mucha suerte y gracias por su comentario.

Mi wifislax no tiene GOYscript! Que versión lleva hoy o si puedo actualizar este mismo ? Gracias

ResponderEliminarLa versión de "Wifislax" empleada en los ejemplos de la presente entrada es la 4.6, pero la versión más actual, que ya es de 64-bit (al contrario que la del ejemplo antes mencionada), es "wifislax64 2.0" (puede descargarse de su página web oficial).

EliminarEsta última versión debería tener la herramienta "GOYscript" de forma predeterminada.

Hola que debo hacer cuando me llega un mensaje que dice patron no conocido? Es imposible conseguirlo? Y otra pregunta. Cómo puedo hacerlo con una red oculta. Me interesa saber por q ambas de esas redes son las q más señal consigo. Gracias!!!

ResponderEliminarCuando dice que la contraseña de la red no tiene un patrón conocido suele ser porque el tipo de MAC no es susceptible de ataque (puede descargarse un diccionario de los patrones conocidos actualizados hasta el año 2019 en el siguiente enlace: https://mega.nz/#!npMhAIwI!dAWPre9vBP-fJJk28511--QxerKTmvxA8c65Y6lTTwo, aunque se pueden encontrar otros diccionarios, claro).

EliminarLo básico para poder conectarte a una red oculta es conocer su nombre de red (SSID wifi), y luego se podrá obtener su contraseña (de lo investigado por Internet, este enlace lo explica relativamente bien: https://www.youtube.com/watch?v=DEpKSs0jR8w, aunque existen más explicaciones de este tema en Internet).

Muchas gracias por consultar este blog.

Hola, luego de descargar el diccionario que se hace luego?

EliminarLo aprendes de memoria.

EliminarBuenas. Después de obtener el handshake me sale un mensaje de ./goyscriptwpa:línea 1169:./goyscriptDIC: no existe el fichero o el directorio

ResponderEliminarEso sucede porque falta el script GoyscriptDIC en la ruta "/opc/goyscript". La solución consiste en reinstalar el módulo desde "https://foro.seguridadwireless.net/live-wifislax/goyscriptwep-goyscriptwpa-y-goyscriptwps/" (seleccionando el de liveCD y HDD).

EliminarSin embargo, como se emplea desde una distribución live, debe hacerse la reinstalación cada vez que se utiliza esta, o bien instalar el módulo en la imagen iso y grabarla de nuevo (consulte el apartado INSTALAR MODULOS EN LIVE CD de "http://www.wifislax.com/guia-basica/" para más información sobre este tema).

Muchas gracias por consultar este blog.

saludos quisiera saber si el Goyscript se puede instalae ya que la verción ultima de wifislax que descargue no trae muchas herramientas

ResponderEliminarEs posible que el motivo de que no estén las herramientas de GOYscript sea la actualización del "aircrack-ng", ya que provocó que algunas de las herramientas que dependían de esta suite empezaran a fallar.

EliminarDe todos modos, si desea descargarse el módulo GOYscript, en mi respuesta del 2 de mayo del 2020 a un correo anterior de esta entrada explico cómo se hace.

Muchas gracias por su comentario.

Cuantos intentos aproximadamente puedo hacer?? ya llevo 22 intentos y no consigue el handshake

ResponderEliminarFijate que tenga el # sino no hay usuarios a quienes desconectar de la red

Eliminar